Obtener contraseñas (passwords) de Facebook y/o cualquier otro que se maneje en web.

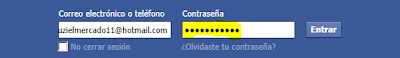

Hola a todos excelente fin de semana, lo que les escribo hoy no es para que Hackeen si no para que nos demos cuenta que es muy fácil el robo de información, cómo que fácil se preguntarán ¿cuántos de nosotros no dejamos nuestras contraseñas guardadas en nuestra máquina? y sabemos que pueden acceder y no no las pueden robar, bueno es un echo que no las pueden robar de muchas maneras y está es una donde cualquier persona lo puede hacer. Bueno tengo mi contraseña guardada y le presto la PC a alguien de mis amigos, y miren lo que pueden hacer mi PC está de esta manera: Una vez que vimos que la contraseña está ahí ¿Qué podríamos hacer? 1.- Vamos a dar CLICK DERECHO 2.- Inspeccionar elemento en google chrome. Ahora tendremos algo así: Ahora donde dice type="Password" le ponemos type="text" presionamos ENTER y sorpresa tenemos algo como esto: Esto se los muestro para fines de seguridad ya el uso que cada persona le q...